Hace tiempo escribí unas pinceladas sobre software libre y GNU/Linux, que si mi memoria no falla, fue el único tema de informática sobre el que traté. Ahora, me gustaría compartir unos pequeños conocimientos para que nuestra navegación sea más anónima en un Internet cada vez más vigilado y rastreado. Para ello, hablaremos del navegador Tor, unas configuraciones de Firefox y una conexión VPN. Advierto de que estas medidas no sirven de nada si al final acabamos poniendo nuestros datos personales, direcciones y fotos en las redes sociales, aunque de todos modos, tampoco sería para descartar este tema. Otra nota importante: si usas Windows 10, no sigas leyendo a no ser que te pases a otro sistema operativo porque este sistema operativo es en sí un spyware que registra toda tu actividad y envía los datos a Microsoft, por lo que tomes la medida que tomes, será inútil.

Navegador Tor

Este navegador es en realidad un Firefox adaptado especialmente para la navegación anónima. Su funcionamiento es sencillo: se conecta a la llamada Red Tor formada por millones de nodos (relays) repartidos por el mundo. Estos nodos son en realidad ordenadores de usuarios anónimos que se ofrecen voluntarios montando un nodo para la red Tor. Existen básicamente tres tipos de nodos: los de entrada, los cuales reciben las peticiones del navegador, los del medio que enrutan el tráfico entre los nodos, y los de salida por donde salen las peticiones hacia el destino. En otras palabras, cuando navegamos, el navegador encripta el tráfico saliente y entrante hacia un nodo de entrada, y a partir de allí, viaja por la red Tor a través de 3 o 4 nodos y sale a la red normal. En la práctica, esto hace que sea muy difícil rastrear la actividad en la red, ya que el tráfico que viaja a través de los nodos va encriptado y sale a la red normal en cualquier país (un nodo de entrada puede estar en Francia, otros del medio en EEUU, Holanda,… y el de salida en Pakistán). Además, va cambiando las conexiones entre nodos, lo cual, en unos minutos podemos tener una IP en Chile y pasado un rato, en Alemania, por ejemplo.

Además, a través de Tor te permite acceso a la Deep Web, que es un espacio en Internet oculto, no accesible desde un navegador normal y tampoco se encuentra en los buscadores (no profundizaré sobre esto porque no es tema para hablar en este artículo sobre la Deep Web). También lleva unos complementos como noscript que impide que en el navegador se ejecute javascript que puede contener trozos de código para detectar tu IP real.

Las desventajas que he notado es que el ancho de banda se reduce ligeramente, está más optimizado para un dispositivo Android rooteado (con privilegios de administrador), y en la versión para ordenador solo encripta el tráfico generado desde Tor, no desde otras aplicaciones como un cliente de correo electrónico y/o de chat, un juego online o las conexiones que realiza tu sistema.

De todos modos, se puede descargar aquí para todos los sistemas operativos y es muy fácil de usar.

Configurar Firefox

Podemos mejorar un poco más nuestra privacidad en caso de que estemos utilizando Firefox. Lo primero, podemos cambiar el historial y la política de cookies. Las cookies son pequeños archivos que envían las páginas web para mantener una sesión de usuario o también para recoger estadísticas sobre ti, como por ejemplo, a qué secciones de la página sueles frecuentar, la IP desde donde te conectas, el tiempo en que te mantienen en ellas, etc. Para ello, vamos a la sección de “Preferencias” y al apartado “privacidad”. Aquí podemos ir marcando las opciones que queremos respecto al historial, la caché, las cookies, etc. Recordad que en según qué sitios las cookies son obligatorias para mantener una sesión.

Una advertencia que viene del navegador Tor, es que recomienda que no selecciones tu idioma nativo para las páginas multilingües. Se puede configurar en el apartado “Contenidos” del menú de “Preferencias”

Otra configuración relevante es el menú “about:config”, donde si lo pones por primera vez, te saldrá una advertencia ya que estás tocando zonas sensibles del navegador. Pero no hay que preocuparse. Para este caso, hay un elemento incómodo que podemos desactivar llamado media.peerconection.enabled que es una opción que utiliza el protocolo webRTC que te delata las direcciones IP reales desde donde te conectas. Dejándolo en el valor false con doble click lo desctivaremos y dejará de revelarnos nuestra IP en caso de que nos conectemos a través de una VPN que veremos a continuación.

E incluso podéis cambiar el buscador predeterminado del navegador. En mi caso, me he acostumbrado a uno llamado DuckDuckGo, una alternativa bastante buena a Google que también ofrece buenos resultados en la búsqueda y no es tan invasivo. Además, tiene una opción muy buena denominados !Bang, que son atajos para buscar en otros sitios. Por ejemplo, si pones !g [texto que quieres buscar], te busca en Google, !youtube en Youtube, etc…

Para profundizar en estos temas, os sugiero buscar acerca de los add-on o complementos para el navegador sobre temas de privacidad y seguridad. Por otro lado, lamento no poner nada para quienes usen Google Chrome.

Conectarse a una VPN

Una VPN (Virtual Private Network) es una red privada virtual a través de Internet que ofrece una conexión punto a punto desde tu ordenador hasta una oficina o servidor remoto como si fuese una conexión de área local a través de un túnel virtual. Existen proveedores de VPN de pago, que son los que garantizan realmente la privacidad y permiten conectarse a Internet como si estuviésemos en otro país, ofreciendo la posibilidad de seleccionar entre varios países. O sea, que a nivel práctico, una VPN es similar a Tor, pero que posee unas ventajas mayores como un mejor ancho de banda y enruta todo el tráfico que genera el ordenador, no solo el navegador.

No obstante, el colectivo riseup ofrece un servicio de VPN gratuito al que llevo yo utilizando una buena temporada. Ahora bien, la aplicación llamada Bitmask utilizada para conectarse a su VPN solo está disponible para Linux y Android. Así que lo siento por quienes uséis Windows. Realmente es fácil de instalar, y está bien integrada para Debian, Ubuntu y basados en Ubuntu, aunque funciona perfectamente en otras distros GNU/Linux instalando, además de Bitmask, el paquete openvpn para que la aplicación funcione sin problemas.

La prueba de fuego: Tor vs VPN

Al utilizar Tor, podemos ver que nuestro tráfico va por los nodos indicados en el icono de la cebolla, como se puede ver aquí.

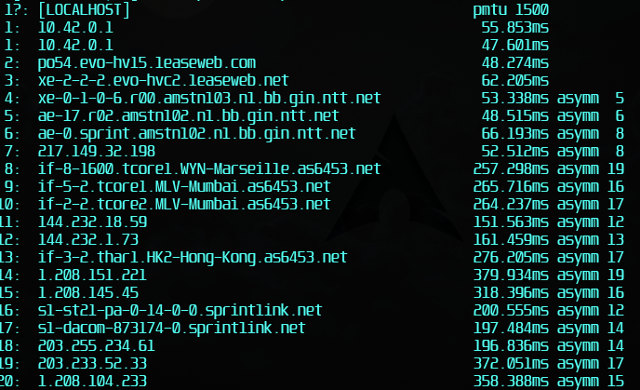

En cambio, si usamos el comando tracepath desde la terminal en cualquier Linux, observamos que no pasa por esos sitios indicados;

Pista 1: tracepath funciona enviando un paquete a través de la red y por cada red que atraviesa, devuelve por qué host, router o módem ha ido.

Pista 2: Internet está formado por millones de routers y modems conectados por cable, fibra o satélite.

A pesar de tener Tor abierto, comprobamos que nuestras peticiones hechas a través de la terminal en este caso, no pasan por la red Tor, sino que son visibles por el proveedor de Internet que tengamos:

De hecho, se ve que en los primeros saltos pasa a través de modems de teleAfónica antes de salir a Internet.

Sin embargo, si usamos una VPN, el resultado es diferente. El paquetito que enviamos antes con tracepath ahora, una vez activada la VPN, pasa primero por una IP virtual (10.42.0.1) correspondiente a una interfaz virtual, donde viajará por un túnel encriptado hasta el servidor VPN:

El truco está en que la VPN crea una interfaz virtual y unas reglas de enrutamiento que hace que todo el tráfico que generes, independientemente de si es desde el navegador, desde el propio sistema, un cliente de chat o cualquier otra aplicación, sea encriptado.

En todo caso, usando tanto Tor o una VPN tendremos un acceso a Internet normal y corriente con unas IPs que no son las nuestras realmente, sino la de algún nodo de salida de la red Tor o la del proxy de un servidor VPN. No notaremos realmente diferencias, pero sí permite saltarse bloqueos de páginas web por parte de ciertos países, proveedores de Internet, firewalls corporativos con restricciones… Asimismo, estas herramientas resultan bastante útiles para periodistas, investigadores y hackers para evadir las represalias, el espionaje y la censura. Y por supuesto, para cualquiera que desee proteger su privacidad.